Perché la sanità è così vulnerabile agli attacchi informatici

C'entrano l'impreparazione di ospedali e risorse molto scarse, come dimostra l'ultimo attacco all’azienda sanitaria di Padova

Nei giorni scorsi il gruppo di criminali informatici chiamato LockBit 2.0 ha iniziato a diffondere i dati che a inizio dicembre aveva rubato all’azienda sanitaria di Padova. I file contengono documenti molto importanti: oltre alle buste paga di medici e infermieri dell’ospedale di Schiavonia, nel database pubblicato dai criminali ci sono gli esiti dei tamponi del personale sanitario, i turni, la ripartizione del budget dei reparti, ma soprattutto referti medici dei pazienti, radiografie, cartelle del pronto soccorso, denunce che l’ospedale ha inviato alla procura in seguito alle lesioni accertate dai medici.

Non è chiaro se queste informazioni siano solo una parte di un database molto più grande. I criminali avevano sequestrato i dati all’inizio di dicembre e chiesto un riscatto in bitcoin all’azienda ospedaliera, che dopo un blocco durato un paio di settimane era riuscita a ripristinare i servizi senza pagare. LockBit 2.0 aveva deciso di rimandare la scadenza dell’ultimatum al 18 gennaio salvo poi pubblicare i primi dati già lunedì 17.

La procura di Venezia ha aperto un’inchiesta per estorsione e sequestrato il sito Lockbit 2.0 rendendo i dati inaccessibili, almeno temporaneamente.

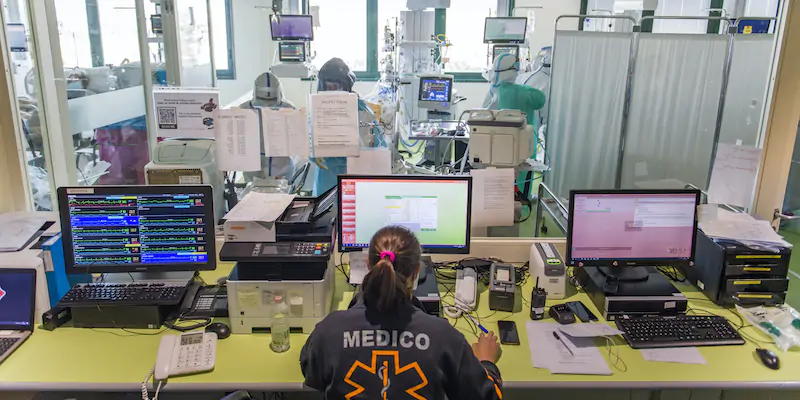

Quello compiuto contro l’azienda sanitaria di Padova è soltanto l’ultimo di una serie di attacchi informatici che negli ultimi mesi hanno colpito il sistema sanitario italiano. Aziende sanitarie, ospedali, centri diagnostici e ambulatori pubblici sembrano essere il bersaglio preferito dai criminali informatici per diverse ragioni, ma principalmente perché sono più vulnerabili rispetto alle aziende private. Custodiscono dati essenziali per curare le persone e non possono permettersi di bloccare i servizi per molto tempo.

L’attacco che ha colpito l’azienda sanitaria di Padova, così come molti altri in passato, è stato messo in atto con un ransomware, un software che consente di rubare dati e tenerli bloccati con l’obiettivo di chiedere un riscatto.

Non è un genere di attacco nuovo, anzi esiste da molto tempo e negli ultimi anni ha interessato grandi società private, piccole imprese, comuni, istituzioni nazionali. Il ransomware è un attacco informatico efficace: causa molti danni, non servono grandi strumenti per organizzarlo e consente ai criminali di rischiare poco perché scoprire gli autori di questo tipo di attacco è piuttosto complicato. Se il riscatto viene pagato, i criminali avranno raggiunto l’obiettivo, altrimenti potranno cercare di rivendere i dati al miglior offerente.

Un ransomware è un programma che, una volta installato in un sistema informatico, lo rende inaccessibile al proprietario tramite un sistema crittografico. Per poter accedere nuovamente ai dati, l’istituzione, l’azienda o la persona colpita deve pagare ai criminali un riscatto, spesso richiesto in criptovalute per garantire l’anonimato degli estorsori.

– Leggi anche: I bitcoin sono davvero anonimi?

Uno dei modi in cui il ransomware si diffonde è il phishing via email: i criminali utilizzano un indirizzo mail ingannevole (per esempio con un nome simile a quello di banche e servizi postali) per inviare una email a persone che lavorano nell’azienda da colpire. Nel testo dell’email c’è un link che se cliccato dà avvio all’installazione del ransomware nel sistema, bloccandolo.

Secondo il rapporto Clusit 2021, realizzato ogni anno dall’Associazione Italiana per la Sicurezza Informatica, la pandemia ha influenzato l’andamento, la modalità e la distribuzione degli attacchi globali nel 2020: nell’organizzare i crimini, sono stati sfruttati momenti di particolare difficoltà di alcuni settori come quelli della produzione di dispositivi di protezione e della ricerca scientifica. Diverse operazioni di hackeraggio sono state compiute a danno di organizzazioni di ricerca per lo sviluppo dei vaccini.

Anche in Italia il settore sanitario, che aveva già ricevuto attenzioni prima dell’epidemia, è stato vittima di molti più attacchi, alcuni dei quali molto eclatanti.

Il caso più noto ha coinvolto la Regione Lazio, che all’inizio di agosto aveva subìto un grave attacco che ne aveva interrotto molte attività, compreso il sistema di prenotazione e di gestione della campagna vaccinale. La Regione, dopo giorni di caos e blocco di molti servizi, era riuscita a ripristinare i dati attraverso un backup.

Sono diversi i motivi che spiegano come mai la sanità è vulnerabile. Il primo, e per certi versi più grave, è che la sanità e in generale la pubblica amministrazione sono culturalmente impreparate ad affrontare questo tipo di attacchi.

Raramente ai dipendenti pubblici viene chiesto di applicare misure di sicurezza e accorgimenti minimi, per esempio nella gestione delle password. La protezione è inferiore perché manca la consapevolezza della pericolosità di questo genere di attacchi: i responsabili della sicurezza informatica sono pochi, hanno poco potere, pochi soldi a disposizione, e sono spesso considerati semplici “tecnici dei computer”.

Corrado Giustozzi, esperto di cybersecurity, già responsabile dello sviluppo del CERT (Computer Emergency Response Team Pubblica Amministrazione), una struttura che si occupa del trattamento degli incidenti di sicurezza informatica nelle pubbliche amministrazioni, sostiene che la sanità sia di fatto disarmata. «Chi lavora nella sanità non si aspetta un attacco perché è convinto di non gestire nulla di prezioso», dice. «In realtà, così come la pubblica amministrazione, quella sanitaria è l’infrastruttura più critica del nostro paese. Tutti i dati dei cittadini passano da lì, da quando vengono al mondo a quando lo lasciano. È un patrimonio informativo enorme: un attacco informatico a questo livello dovrebbe essere considerato un attacco alla sicurezza dello Stato».

Un altro limite della sanità è la sua arretratezza tecnologica, grave anche rispetto alla pubblica amministrazione. Nelle aziende sanitarie e negli ospedali vengono usati sistemi vecchi, più precari e a rischio. Ci sono anche problemi strutturali: molti macchinari elettromedicali sono datati e per questo possono funzionare se collegati a sistemi operativi altrettanto datati; inoltre la condivisione dei dati all’interno degli ospedali o delle aziende sanitarie ha portato i sistemisti a costruire reti semplici e più vulnerabili.

Un motivo non trascurabile che spiega come mai le aziende sanitarie siano considerate un bersaglio perfetto riguarda il valore dei dati, che è scarso per i criminali e fondamentale per la sanità. «Un’azienda privata valuta quanto costa fermare una linea di produzione o un servizio, mentre la sanità sa che non può fermare la cura delle persone», spiega Giustozzi. «Guardiamo a cosa è successo nel Lazio: i disservizi sono durati molto a lungo, le persone non hanno potuto fare esami e visite. È stata una cosa clamorosa».

Sarà molto complesso rimediare alle pericolose inefficienze in tempi brevi. I rischi, senza adeguate contromisure, sono destinati ad aumentare perché la produzione dei dati è in costante aumento, anche in ambito sanitario. Più dati vengono prodotti, maggiori sono le possibilità di violare sistemi fragili.

Stefano Zanero, professore associato di Computer Security al Politecnico di Milano, ricorda quando venne chiamato da un ospedale per una consulenza che si concluse nel momento in cui i responsabili ammisero di non sapere quante postazioni di lavoro ci fossero nei reparti e negli uffici. «Dal punto di vista informatico è folle, e non credo sia cambiato molto da allora», dice. «Purtroppo c’è un problema di reclutamento e di risorse. Le amministrazioni offrono contratti temporanei che un’azienda offrirebbe a un neolaureato».

Le norme ci sono, sia a livello italiano che europeo, ma in paesi come l’Italia la messa in pratica è lenta e macchinosa. Con pochi soldi è tutto più difficile.

Una delle prime cose da fare sarebbe rendere medici e infermieri consapevoli dell’importanza del dato la cui gestione dovrebbe essere considerata un fattore di rischio per la cura del paziente. È l’approccio che Zanero ha proposto assieme ad altri colleghi per la scrittura delle linee guida della Società europea di cardiologia per la gestione dei dispositivi cardiaci.

La condivisione dei dati consente di avere vantaggi terapeutici, ma allo stesso tempo comporta dei rischi. «In generale sarebbe opportuno ricondurre il rischio cyber a uno degli elementi di rischio che i medici devono considerare nel valutare la terapia del paziente», spiega Zanero. «Nella gestione dei sistemi informativi, dei dispositivi e nella protezione dei dati dovrebbe essere valutato questo rischio aggiuntivo, piccolo o grande che sia».